Halyna Haidur

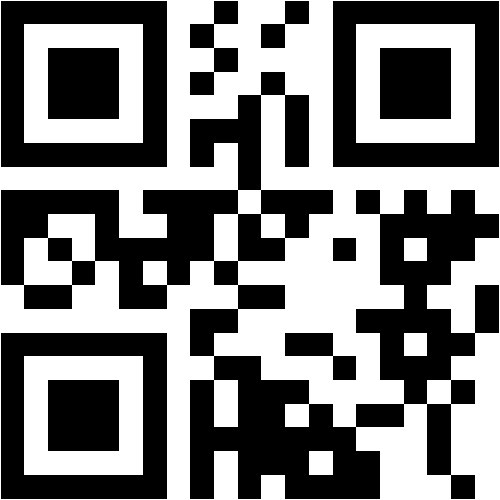

@dut.edu.ua

Doctor of Technical Sciences, Professor, Head of the Department of Information and Cyber Security

State University of Telecommunications, Ukraine

RESEARCH INTERESTS

CyberSecurity

Scopus Publications

Scholar Citations

Scholar h-index

Scholar i10-index

Scopus Publications

Iryna Zamrii, Halyna Haidur, Andrii Sobchuk, Tatiana Hryshanovych, Kateryna Zinchenko, and Igor Polovinkin

IEEE

The construction of secure data transmission channels in information networks, the development and implementation of switching technologies that increase the bandwidth and quality of data transmission is the main task of the work of specialists in the field of telecommunications. An important concept in the theory of signal transmission is the principle of orthogonality or reception, which allows choosing a system of orthogonal functions (carrier signals) that provide the best transmission quality. When the signals are equal, the orthogonality coefficient has a maximum value, and if the signals are different, then the orthogonality coefficient is zero. To improve the efficiency of existing methods of signal processing, it is proposed to use the apparatus of operators of polyharmonic equations with certain boundary conditions, which were not previously presented in similar methods. The effectiveness of these methods for the study of secure information transmission is much higher compared to the use of the classical Fourier transform, which significantly increases the probability of reliable data transmission.

Галина Іванівна Гайдур, Сергій Олександрович Гахов, and Віталій Вікторович Марченко

National Aerospace University - Kharkiv Aviation Institute

The subject of the research in this article is the methods for detecting intrusions into the information systems of organizations to justify the requirements for the functioning of the monitoring agent of the selected logical object. The aim is to develop a method for building a dynamic model of the logical object of the information system and determine the law of its operation. Tasks: to substantiate the need to create security monitoring agents for logical objects of information systems; identify the main functions of security monitoring agents for logical objects; to propose a method for building a dynamic model of the functioning of a logical object and determining the law of its functioning. The methods used are abstraction, system approach, and methods of mathematical modeling using the provisions of the theory of finite automata. The following results were obtained. A method for constructing a dynamic model of a logical object of an information system is proposed. The dynamic model of the operation of the selected logical object reflects the allowable processes in the space of states that occur during the implementation of functions following the specifications defined by the protocol. This dynamic model is represented by a system of algebraic equations in the space of states, which are formed because of the formalization of the processes of realization of certain functions. The solution of a system of algebraic equations in the space of states as a dynamic model of a logical object is a regular expression for a set of admissible processes. This regular expression defines the set of possible trajectories in the space of states, which is the law of operation of this logical object. Conclusions. The proposed method for building a dynamic model of the logical object in contrast to the existing one is based on the formalization of the processes of implementing of partial functions of the protocol, which allows determining the law of the selected logical object, to ensure the adequacy and accuracy of the model. The law of functioning is the basis for the substantiation of initial data for a statement of problems of identification and diagnosing of a condition of the safety of logical objects of an information system. The solution to these problems is needed to substantiate the requirements for the functioning of the agent to monitor the state of the selected logical object and respond to its changes.vulnerabilities of information systems; the logical object of the information system; information system security status; dynamic model of a logical object; the law of functioning of a logical object

Vitalii Savchenko, Halyna Haidur, Taras Dzyuba, Vitalii Marchenko, Oleksandr Matsko, and Ivan Havryliuk

IEEE

The modern Data Center is a complex organization that includes a large number of different elements for processing large data sets. Such Centers are quite vulnerable in terms of information security. To ensure the security of the Center, the balance of performance of its individual elements must be maintained. The authors of the publication offer a formalized description of the process of information processing in the Data Center and a method of assessing the performance of its elements based on the time profile. The input data for the calculations are the bandwidth of individual performers and the response time of the system to requests. The efficiency parameters are the minimum query calculation time, the average task execution time, and the average queue time. Such parameters are interdependent and the authors proved the relationship between the main indicators by modeling. In particular, it was proved that increasing the number of actions per task or reducing the power clearly leads to a decrease in bandwidth.

Oleksandr Laptiev, Savchenko Vitalii, Serhii Yevseiev, Halyna Haidur, Sergii Gakhov, and Spartak Hohoniants

IEEE

The article examines a new method of detecting technical means that use a radio channel to transmit intercepted information. The method is based on the method of differential transformations and approximation of the spectral function in the basis of the transfer functions of the second order resonant units.To detect the signals of the secret means of obtaining information, it is proposed to determine at the first stage the spectrum of signals. The signals of the means of secretly obtaining information can be approximated by differential Taylor transformations, or more simply by T transformations. Moreover, differential images are differential T - spectra. Subsequently, an approximation of the already spectral function is performed in order to extract the components of the essential signal.In order to confirm the proposed technique, modeling of the exponential function was performed. The received graphic materials. Graphic materials fully confirm the reliability of the proposed method.

Laptiev Oleksandr and

The World Academy of Research in Science and Engineering

Semon Bohdan and

The World Academy of Research in Science and Engineering

The studies results of the electromagnetic waves reflection and scattering incident on the composite materials surface with radioisotope inclusions (CMRI), which are materials with irregular and non-stationary homogeneity, are presented. It is proposed to describe the radioisotope elements used to create non equilibrium states of the semiconductor matrix electronic subsystem, a model in which the conductivity distribution along one coordinate is a fractal function with a complex structure. The representing CMRI source possibility as the secondary radiation in the fractal phased model of a antenna array (FMAA) is shown. The influence of the secondary emitters non-stationary structure, which are a-particles tracks, on secondary radiation is estimated. The CMRI non-stationary structure is taken into account in the FMAA model in the elementary emitters coherence violation form, which is accompanied by a variation in the material's conductivity fractal dimension. The relations (ratios) are given for evaluating the electromagnetic waves (EMW) secondary radiation from the CMRI. Numerical estimates of the electromagnetic waves scattering and reflection from the CMRI are performed. The reflected signal reducing possibility level in the emitter direction due to the only in homogeneous material structure is shown to be no less than a magnitude order (excluding absorption).

Volodymyr Tolubko, , Viktor Vyshnivskyi, Vadym Mukhin, Halyna Haidur, Nadiia Dovzhenko, Oleh Ilin, and Volodymyr Vasylenko

MECS Publisher

This work is about the definition of cyber threats in the information system. The cyber threats lead to significant loss of network resources and cause the system disability as a whole. Detecting countermeasures in certain threats can reduce the impact on the system by changing the topology of the network in advance. Consequently, the interruption of a cyberattack forces the intruders to seek for alternative ways to damage the system. The most important task in the information system work is the state of network equipment monitoring. Also it’s the support of the network infrastructure in working order. The purpose of the work is to develop a method for detecting cyber threats for the information system. The system can independently detect cyber threats and develop countermeasures against them. The main feature of the counteractions is to protect network nodes from compromising. To ensure the functional stability, the most important issues are providing safety metrics. This technique allows to increase the functional stability of the system, which works in real time.